идентификационные данные — это… Что такое идентификационные данные?

- идентификационные данные

1) Military: Identification details

Универсальный русско-английский словарь. Академик.ру. 2011.

- идентификационные выводы

- идентификационные данные преступных групп

Смотреть что такое «идентификационные данные» в других словарях:

идентификационные данные (признаки) программного обеспечения — 3.3. идентификационные данные (признаки) программного обеспечения : Однозначно связанная с конкретным программным обеспечением последовательность символов (букв, цифр и т.п.), например, контрольная сумма. Источник … Словарь-справочник терминов нормативно-технической документации

международные идентификационные данные подвижного абонента — — [[http://www.

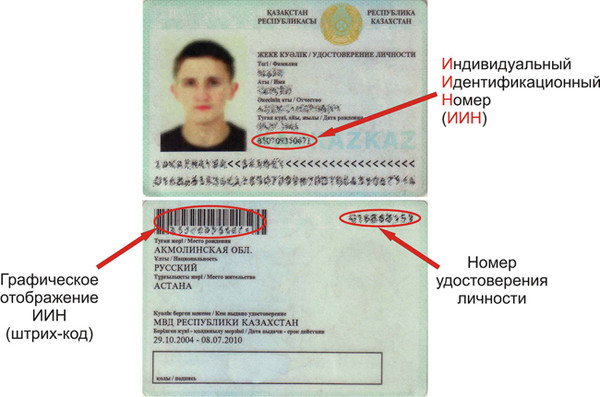

Идентификационные карты — Международное удостоверение студента ISIC Идентификационная карта или ID карта (от англ. Identity Document) официальный документ, удостоверяющий личность, в том числе в эл … Википедия

данные — 3.4 данные (data): Совокупность значений, присвоенных для основных мер измерений, производных мер измерений и (или) показателей. [ИСО/МЭК 15939:2007] Источник … Словарь-справочник терминов нормативно-технической документации

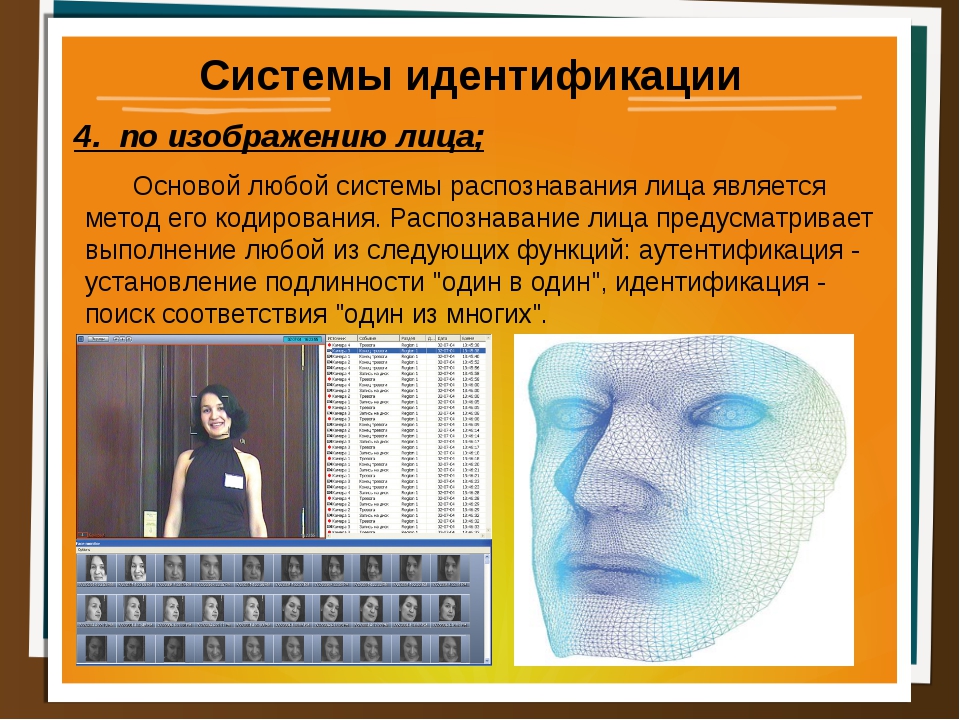

биометрические данные — 3.

11 биометрические данные (biometric): Измеримая биологическая или поведенческая характеристика, с достоверностью отличающая одного человека от другого, используемая для установления либо подтверждения личности человека. [ANSI X9.84:2003] [6]… … Словарь-справочник терминов нормативно-технической документации

11 биометрические данные (biometric): Измеримая биологическая или поведенческая характеристика, с достоверностью отличающая одного человека от другого, используемая для установления либо подтверждения личности человека. [ANSI X9.84:2003] [6]… … Словарь-справочник терминов нормативно-технической документацииГОСТ Р 52535.3-2006: Карты идентификационные. Машиносчитываемые дорожные документы. Часть 3. Официальные машиносчитываемые проездные документы — Терминология ГОСТ Р 52535.3 2006: Карты идентификационные. Машиносчитываемые дорожные документы. Часть 3. Официальные машиносчитываемые проездные документы оригинал документа: 3.16 биометрические данные: Особый физический элемент личной… … Словарь-справочник терминов нормативно-технической документации

ГОСТ Р 52535.2-2006: Карты идентификационные. Машиносчитываемые дорожные документы. Часть 2. Машиносчитываемые визы — Терминология ГОСТ Р 52535.2 2006: Карты идентификационные.

ГОСТ Р 52535.1-2006: Карты идентификационные. Машиносчитываемые дорожные документы. Часть 1. Машиносчитываемые паспорта — Терминология ГОСТ Р 52535.1 2006: Карты идентификационные. Машиносчитываемые дорожные документы. Часть 1. Машиносчитываемые паспорта оригинал документа: 3.15 биометрические данные: Особый физический элемент личной идентификации (например,… … Словарь-справочник терминов нормативно-технической документации

ГОСТ Р ИСО/МЭК 7811-2-2002: Карты идентификационные. Способ записи. Часть 2. Магнитная полоса малой коэрцитивной силы — Терминология ГОСТ Р ИСО/МЭК 7811 2 2002: Карты идентификационные. Способ записи. Часть 2. Магнитная полоса малой коэрцитивной силы оригинал документа: 4.

5 возвращенная карта: Карта в соответствии с 4.4 после того, как она была передана ее… … Словарь-справочник терминов нормативно-технической документации

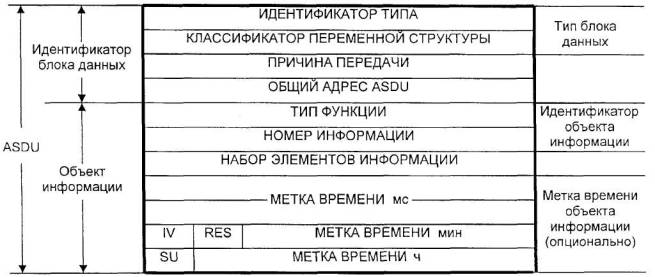

5 возвращенная карта: Карта в соответствии с 4.4 после того, как она была передана ее… … Словарь-справочник терминов нормативно-технической документацииГОСТ Р ИСО/МЭК 7816-4-2004: Информационная технология. Карты идентификационные. Карты на интегральных схемах с контактами. Часть 4. Межотраслевые команды для обмена

идентификационные данные (признаки) программного обеспечения

- идентификационные данные (признаки) программного обеспечения

3.3. идентификационные данные (признаки) программного обеспечения : Однозначно связанная с конкретным программным обеспечением последовательность символов (букв, цифр и т.

Словарь-справочник терминов нормативно-технической документации. academic.ru. 2015.

- Идентификационное поле данных

- идентификационные знаки

Смотреть что такое «идентификационные данные (признаки) программного обеспечения» в других словарях:

МИ 2955-2010: Рекомендация. Государственная система обеспечения единства измерений. Типовая методика аттестации программного обеспечения средств измерений — Терминология МИ 2955 2010: Рекомендация. Государственная система обеспечения единства измерений. Типовая методика аттестации программного обеспечения средств измерений: 3.3. идентификационные данные (признаки) программного обеспечения :… … Словарь-справочник терминов нормативно-технической документации

элемент — 02.01.14 элемент (знак символа или символ) [element <symbol character or symbol>]: Отдельный штрих или пробел в символе штрихового кода либо одиночная многоугольная или круглая ячейка в матричном символе, формирующие знак символа в… … Словарь-справочник терминов нормативно-технической документации

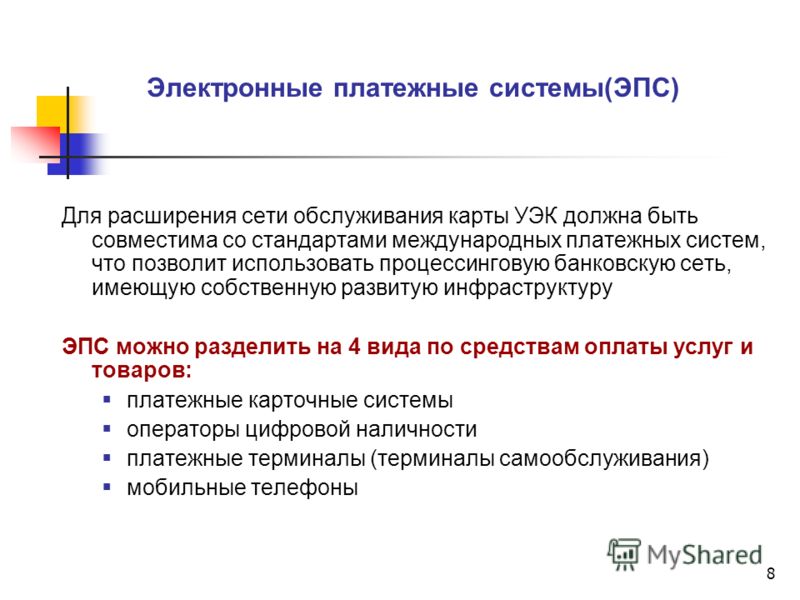

Платёжные карты — Банковские карты Visa и Mastercard Банковская карта пластиковая карта, привязанная к лицевому счёту одного из банков.

Банковская карта — Банковские карты Visa и Mastercard Банковская карта пластиковая карта, привязанная к лицевому счёту одного из банков. Используются для платежей, в том числе через Интернет. Часто используется выражение «кредитная карта» или «кредитка», но оно… … Википедия

Зарплатная карта — Банковские карты Visa и Mastercard Банковская карта пластиковая карта, привязанная к лицевому счёту одного из банков. Используются для платежей, в том числе через Интернет. Часто используется выражение «кредитная карта» или «кредитка», но оно… … Википедия

Зарплатная карточка — Банковские карты Visa и Mastercard Банковская карта пластиковая карта, привязанная к лицевому счёту одного из банков. Используются для платежей, в том числе через Интернет. Часто используется выражение «кредитная карта» или «кредитка», но оно… … Википедия

Кредитная карточка — Банковские карты Visa и Mastercard Банковская карта пластиковая карта, привязанная к лицевому счёту одного из банков.

Кредитные карты — Банковские карты Visa и Mastercard Банковская карта пластиковая карта, привязанная к лицевому счёту одного из банков. Используются для платежей, в том числе через Интернет. Часто используется выражение «кредитная карта» или «кредитка», но оно… … Википедия

Платежные карты — Банковские карты Visa и Mastercard Банковская карта пластиковая карта, привязанная к лицевому счёту одного из банков. Используются для платежей, в том числе через Интернет. Часто используется выражение «кредитная карта» или «кредитка», но оно… … Википедия

Платёжная карта — Банковские карты Visa и Mastercard Банковская карта пластиковая карта, привязанная к лицевому счёту одного из банков. Используются для платежей, в том числе через Интернет. Часто используется выражение «кредитная карта» или «кредитка», но оно… … Википедия

Идентификационные данные связанных сторон организации / КонсультантПлюс

Идентификационные данные связанных сторон организации (см. пункт 13(a))

пункт 13(a))A11. Если применимая концепция подготовки финансовой отчетности содержит требования к связанным сторонам, то идентификационные данные связанных сторон организации, вероятнее всего, будут доступны руководству, поскольку в информационных системах организации должны быть зафиксированы, обработаны и обобщены сведения о взаимоотношениях и операциях между связанными сторонами, что соответствует требованиям концепции в части учета и раскрытия информации. Поэтому высока вероятность наличия у руководства исчерпывающего перечня связанных сторон и их изменений в сопоставлении с предыдущим периодом. В отношении повторяющихся аудиторских заданий основой сопоставления информации, предоставленной руководством, и сведений о связанных сторонах, содержащихся в отчетных материалах аудитора по предыдущим аудиторским проверкам, является направление соответствующих запросов.

В данном случае может оказаться, что руководство не имеет исчерпывающей информации обо всех связанных сторонах. Несмотря на это, применяется требование о направлении запросов, указанное в пункте 13, поскольку руководство может быть осведомлено о сторонах, соответствующих определению связанной стороны, изложенному в настоящем МСА. В этом случае запросы аудитора на получение идентификационных данных связанных сторон организации могут направляться в рамках процедур оценки рисков и сопутствующих действий аудитора, совершаемых в соответствии с МСА 315 (пересмотренным) для получения информации:

В данном случае может оказаться, что руководство не имеет исчерпывающей информации обо всех связанных сторонах. Несмотря на это, применяется требование о направлении запросов, указанное в пункте 13, поскольку руководство может быть осведомлено о сторонах, соответствующих определению связанной стороны, изложенному в настоящем МСА. В этом случае запросы аудитора на получение идентификационных данных связанных сторон организации могут направляться в рамках процедур оценки рисков и сопутствующих действий аудитора, совершаемых в соответствии с МСА 315 (пересмотренным) для получения информации:— о структурах собственности и управления организации;

— видах инвестиций, осуществляемых организацией и запланированных ею;

— порядке структурирования и финансирования организации.

В случае взаимоотношений с общим контролем, когда осведомленность руководства о таких взаимоотношениях более вероятна, если они имеют экономическую значимость для организации, запросы со стороны аудитора будут более эффективны, если их центральным звеном является вопрос о том, относятся ли стороны, с которыми организация участвует в значительных операциях или в значительном объеме обменивается ресурсами, к числу связанных сторон.

———————————

МСА 600 «Особенности аудита финансовой отчетности группы (включая работу аудиторов компонентов)», пункт 40(e).

A14. Аудитор может также получить определенные идентификационные данные связанных сторон организации посредством направления в адрес руководства запросов в ходе оценки выполнения или возможного продолжения выполнения задания.

Открыть полный текст документа

Идентификация физического лица.

Проблемы и отсутствие решения / Хабр

Проблемы и отсутствие решения / ХабрДано:

Крупная финансовая компания разрабатывает информационную систему. Одна из задач звучит как: «Идентификация посетителя по предоставленному набору данных». В рамках поставленной задачи выделяется отдельная подзадача: «Формулировка необходимого и достаточного набора данных для идентификации физического лица». Дополнительным требованием было не использовать синтетическую информацию (идентификационные номера, номера договоров …)

Решение:

Решение подзадачи всем казалось довольно тривиальным. ФИО, паспорт, дата рождения – что еще нужно? А потом начались нюансы. ФИО – не является постоянным параметром объекта физическое лицо, девушка вышла замуж и привет. Дата рождения – хороший параметр, но с уникальностью есть проблемы. Паспорт, увы и ах, тоже периодически меняется, и юридической возможности обязать клиента уведомлять компанию о смене паспорта и/или иного идентификационного параметра, к сожалению разработчиков и юристов, не существует. Дальше пошел чистый мозговой штурм.

Дальше пошел чистый мозговой штурм.

Список рассматривавшихся параметров в итоге стал следующим:

- ФИО

- Дата рождения

- Место рождения

- Пол

- Номер паспорта

- Номера всех паспортов в цепочке выданных

- ИНН

- Папиллярные линии

- Карта характеристических точек лица

Ну и уж совсем экзотика

- Рисунок сетчатки глаза

- Анализ ДНК

Нужно отметить, что количество клиентов компании было достаточно большим и некоторые из них могли себе позволить очень многое из доступных ныне удовольствий, например, пластическую хирургию, различные варианты генной терапии и иже с ним.

Маленький исторический экскурс. Представьте теперь себе, приходит такое чудо, отдавшее вам очень и очень немалые деньги в управление, и у вас происходит следующий диалог:

- Клиент: А возверните-ка вы мне все мои денежки назад.

- Вы: Легко.

Как, Вы говорите, Вас зовут?

Как, Вы говорите, Вас зовут? - Клиент: Иванова Авинаиса Фаридовна. (Предположим, что так, хотя, конечно, совсем не это имя звучало)

- Вы: (Бодро отстучав ФИО в системе) Хм. Нет такой буквы в нашем слове. А паспорт Ваш можно?

- Клиент: Конечно можно, и протягивает паспорт.

- Вы: (Клац-клац-клац) И паспорта такого нет. А ИНН свой помните?

- Клиент: Конечно помню, только вчера выдали.

- Вы: (Клац-клац) И ИНН вашего у нас тоже нет. А пальчик приложите, пожалуйста, к сканеру.

- Клиент: Пожалуйста.

- Вы: (выслушивая недоуменное пи-и-и-ип очередного контура системы идентификации) И отпечатков ваших у нас тоже нет.

Ну, вроде, на нет и суда нет. Всем спасибо, все свободны. Не тут-то было. Клиент скандалит, ругается, требует деньги. Хорошо, что менеджер оказался толковый. Разобрались. Раньше посетительница была, ну допустим, Ивановым Афанасием Федоровичем. Полная пластика, смена пола, генная коррекция чего-то там, двойная смена паспорта. ВСЕ идентификационные данные отправляются на фиг малой скоростью. Остается только дата рождения. Но, как уже говорилось, она не очень-то уникальна.

ВСЕ идентификационные данные отправляются на фиг малой скоростью. Остается только дата рождения. Но, как уже говорилось, она не очень-то уникальна.

Ну и в заключение данного отступления, информационная система воспротивилась попытке смены пола физического лица в таблицах, клиента в договоре, попытке выдачи денег с одного счета через счет другого договора и так далее. Танец с саблями был на трое суток. К сожалению, случай вполне реальный, и как айтишник с более чем приличным стажем, методов решения данной проблемы я, к сожалению, не представляю себе.

Возвращаясь к решению подзадачи. Разобрав сей пример, пришли к весовому механизму идентификации, когда каждый из параметров имеет свой вес, и система дает только оценку того, с какой вероятностью пришедший посетитель является тем или иным клиентом. А решение тот/не тот — принимает непосредственно менеджер. Должен заметить, что с решением задачи в отведенные на это сутки мы не справились, возились почти три дня. Но все тесты у заказчика система прошла. И смену пола, и смену возраста, и утери паспорта, и даже потерю памяти. Правда, для последнего случая пришлось-таки поставить анализатор ДНК. Должен заметить, что практика использования экспресс анализатора ДНК очень сильно поменяла наши взгляды на эту чудо-технологию. Наверное, если брать анализ крови, соскоб слизистой и еще тридцать три анализа, то точность резко повысится, но в обычных условиях – три девятки, это не тот результат, которого ожидаешь, а поставщик ну никак не обещал большего. Да и скорость анализа не впечатляет.

И смену пола, и смену возраста, и утери паспорта, и даже потерю памяти. Правда, для последнего случая пришлось-таки поставить анализатор ДНК. Должен заметить, что практика использования экспресс анализатора ДНК очень сильно поменяла наши взгляды на эту чудо-технологию. Наверное, если брать анализ крови, соскоб слизистой и еще тридцать три анализа, то точность резко повысится, но в обычных условиях – три девятки, это не тот результат, которого ожидаешь, а поставщик ну никак не обещал большего. Да и скорость анализа не впечатляет.

Итог:

В реальном мире у человека может измениться, при тех или иных условиях, любой параметр идентификации. Это нужно помнить.

Соответственно, система должна иметь возможность или поменять любой из этих параметров, или предоставить механизм решения возникшего противоречия каким-либо иным способом.

Точная идентификация посетителя невозможна в принципе. При использовании тех или иных технологий можно добиться только достаточно большой вероятности идентификации.

Нужно помнить о затратах и вероятных потерях. Если у вас не купят пирожок из-за сбоя идентификации, то даже дактилоскопический сканер вам не нужен, а если разговор идет о десятках миллионов правильных денег, то и анализатор ДНК будет не лишним.

Удачи всем в наступившем году и побольше неочевидных задачек.

Дополнение.

Позвонил заказчику, узнал про номера ранее выданных паспортов. Израильтяне, саудовцы и еще кто-то не имеют таких отметок. Услуги оказываются и нерезидентам.

Что такое идентификационные данные машин и почему инженеры должны заботиться о них?

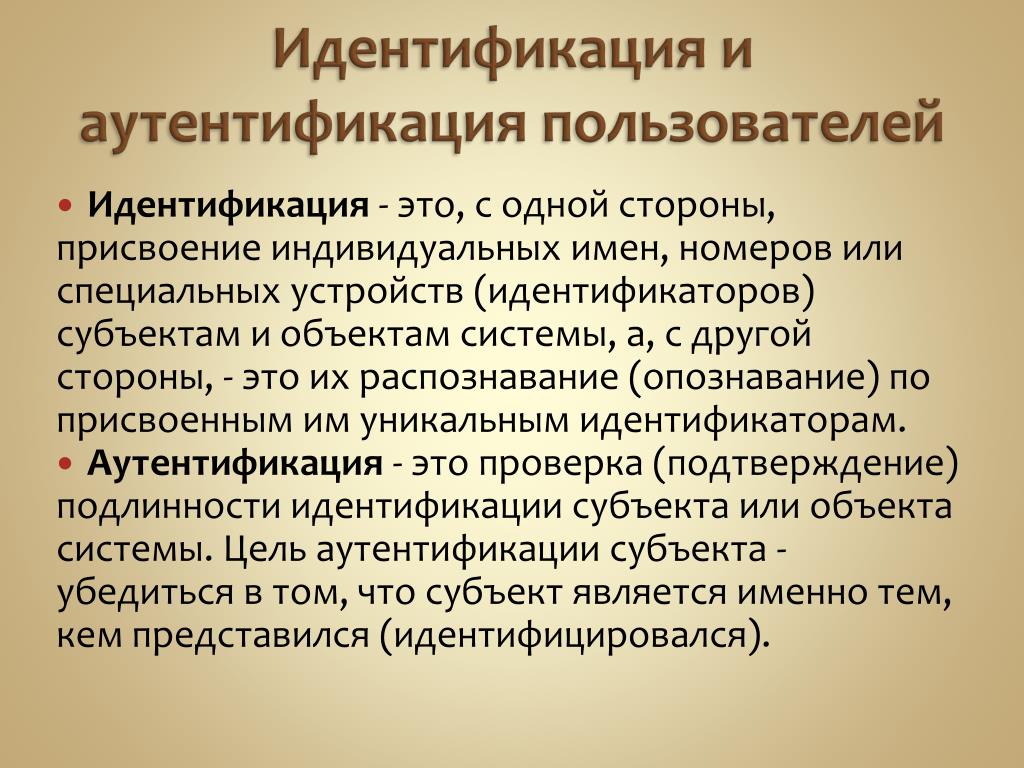

Сегодня повсеместно инициативы по цифровой трансформации обеспечивают организационные улучшения в таких областях, как автоматизация процессов, производство и Интернет вещей (IoT). Однако экспоненциальный рост подключенных устройств и машин на современных фабриках, промышленных объектах и предприятиях выявляет критические уязвимости кибербезопасности в межмашинных коммуникациях. Важно, чтобы идентификационные данные компьютеров были должным образом аутентифицированы и управлялись, гарантируя, что доступ предоставляется только законным пользователям или машинам, независимо от количества задействованных удостоверений или сложности сети объектов.

Все подключенные машины на промышленном объекте должны иметь собственную защищенную идентификацию для защиты от кибератак. (Изображение: Sectigo)

Что такое управление идентификацией машины?Управление идентификацией машин включает в себя системы и процессы для управления аутентификацией учетных данных, необходимой для доступа машин к ресурсам и другим машинам в защищенной сетевой среде или в сети. По сути, этот компьютерный идентификатор представляет собой цифровое удостоверение или «отпечаток пальца», используемый для установления доверия, аутентификации других машин и шифрования связи.

Без надлежащего управления аутентификацией постоянно увеличивающееся количество взаимодействий с машинами, присущих оцифрованным процессам, создает значительный риск для непрерывности бизнеса и потенциальное нарушение со стороны злонамеренных атак. Уникальные идентификаторы позволяют этим процессам определять надежность взаимодействия с помощью криптографических ключей и цифровых сертификатов. Каждая машина имеет индивидуальную идентичность, от робототехники и систем отопления, вентиляции и кондиционирования на заводе до компьютеров и мобильных устройств, серверов и сетевого оборудования в современной цифровой экосистеме предприятия.

Каждая машина имеет индивидуальную идентичность, от робототехники и систем отопления, вентиляции и кондиционирования на заводе до компьютеров и мобильных устройств, серверов и сетевого оборудования в современной цифровой экосистеме предприятия.

Идентификация машины — это гораздо больше, чем цифровой идентификационный номер или простой идентификатор, такой как серийный номер или номер детали. Это совокупность аутентифицированных учетных данных, которые удостоверяют, что машине разрешен доступ к онлайн-ресурсам или сети.

Удостоверения компьютеров — это подмножество более широкой основы цифровой идентификации, которая включает в себя идентификационные данные всех людей и приложений в корпоративной среде. Это выходит за рамки легко узнаваемых вариантов использования, таких как аутентификация ноутбука, удаленного доступа к сети через Wi-Fi. Идентификация машины требуется для миллионов или миллиардов ежедневных коммуникаций между системами, в которых не участвует человек, например, датчики, взаимодействующие с промышленными системами или серверами приложений, генерирующими или использующими данные, хранящиеся в нескольких центрах обработки данных. Каждому из следующего, например, будет назначен уникальный идентификатор машины:

Каждому из следующего, например, будет назначен уникальный идентификатор машины:

- Мобильные устройства и смартфоны

- Компьютеры и ноутбуки

- Устройства Интернета вещей (IoT)

- Веб-серверы и серверы приложений

- Автоматизированные заводы и складские помещения

- Сетевые устройства и маршрутизаторы

По мере расширения инициатив цифровой трансформации растет и количество машин, задействованных в реализации ее преимуществ. Организации, находящиеся в разгаре этой тенденции, нуждаются как в комплексной стратегии, так и в тактическом исполнении для создания организованной системы цифровых удостоверений, которая надежно защищает, управляет и проверяет межмашинные коммуникации.

Приложения и данные в облачных и мультиоблачных средах, распределенная рабочая сила и инновационные подключенные устройства пересекаются между собой таким образом, что требуется надежный подход к цифровой идентификации, который защищает от постоянных и возникающих угроз. Важно понимать, что многие из этих перекрестков характеризуются автоматизацией без вмешательства человека во время межмашинного взаимодействия. Последствия для безопасности огромны.

Важно понимать, что многие из этих перекрестков характеризуются автоматизацией без вмешательства человека во время межмашинного взаимодействия. Последствия для безопасности огромны.

Взаимодействие с машинами должно быть безопасным и быстрым, чтобы обеспечить надежность и масштабируемость, необходимые для защиты всего предприятия в глобальном масштабе.

Но по мере того, как и без того сложные среды расширяются и включают производственных роботов, автоматизированные сборочные линии, мобильные устройства, облачную инфраструктуру, DevOps, IoT и физические устройства, финансовые риски, связанные с неспособностью управлять идентификационными данными, резко возросли. Хотя неправильное управление идентификацией делает предприятия более уязвимыми для киберпреступников, вредоносных программ и мошенничества, оно также подвергает организации рискам, связанным с производительностью сотрудников, проблемами с клиентским опытом, несоблюдением требований и многим другим.

Как идентификация машины поддерживает нулевое довериеВсе больше и больше профессионалов в области ИТ-безопасности придумывают и закрывают пробелы, применяя подход нулевого доверия. Это означает, что доверие никогда не предоставляется неявно и должно постоянно оцениваться. Проверка всех цифровых удостоверений личности, включая идентификационные данные компьютеров, особенно важна для поддержки этой модели нулевого доверия. Идентификация машины включает в себя предоставление подробного контроля доступа, управления привилегированным доступом и разрешений для каждого устройства и процесса в сети.

Это означает, что доверие никогда не предоставляется неявно и должно постоянно оцениваться. Проверка всех цифровых удостоверений личности, включая идентификационные данные компьютеров, особенно важна для поддержки этой модели нулевого доверия. Идентификация машины включает в себя предоставление подробного контроля доступа, управления привилегированным доступом и разрешений для каждого устройства и процесса в сети.

Современные предприятия полагаются на сертификаты инфраструктуры открытых ключей (PKI) как на золотой стандарт для обеспечения идентичности. PKI служит основополагающим компонентом архитектуры Zero Trust, которая соблюдает строгие параметры безопасности для всех идентификаторов конечных пользователей, устройств и приложений. Использование цифровых сертификатов и их пар криптографических ключей усиливает проверку личности компьютера. PKI также может служить для защиты соединений между объектами, лежащими за пределами сетевой архитектуры с брандмауэром.

В наш век цифровой трансформации модель Zero Trust усиливает защиту идентификационных данных компьютеров, одновременно увеличивая потребность в консолидированном, автоматизированном и современном подходе к PKI.

Сегодняшние группы ИТ-безопасности должны уметь распознавать и аутентифицировать личности на всем предприятии и фабрике — независимо от того, принадлежат ли эти идентификаторы людям, устройствам, данным или приложениям. В прошлом пароли и многофакторная аутентификация (MFA) обеспечивали определенную степень безопасности, но теперь они не так эффективны, как раньше.

Плохие игроки становятся все более искусными в краже личных данных с помощью ряда изощренных методологий. (Изображение: Sectigo)

Что касается идентификации людей, многие организации обратились к MFA и, в некоторых случаях, к аутентификации на основе биометрических данных. Решения MFA с токенами OATH, которые часто рекламируются как безопасная альтернатива паролям, телефону и одноразовым паролям, изобилуют задокументированными уязвимостями. Доказано, что они подвержены серьезным атакам, которые так же просты и масштабируемы, как кража паролей. Кроме того, попытка сотрудника использовать приложение с MFA — гораздо более обременительная, чем и без того сложная проблема запоминания пароля — делает жизнь еще более сложной как для сотрудников, так и для ИТ-администраторов.

Кроме того, попытка сотрудника использовать приложение с MFA — гораздо более обременительная, чем и без того сложная проблема запоминания пароля — делает жизнь еще более сложной как для сотрудников, так и для ИТ-администраторов.

Идентификация машин создает дополнительный набор проблем для ИТ-специалистов.

Как обсуждалось ранее, межмашинное взаимодействие характеризуется автоматизацией. Машины не могут ответить смартфону на получение одноразового пароля. Хранение или передача паролей в рамках автоматизированных коммуникационных процессов открывает путь к уязвимостям. Учитывая распространение цифровой трансформации бизнеса, организациям необходим принципиально другой и лучший подход к аутентификации идентификационных данных машин.

В отличие от паролей и MFA, цифровая идентификация с использованием цифровых сертификатов избавляет от необходимости делиться секретами, которые могут быть перехвачены киберпреступниками. Аутентификация происходит, когда машина доказывает владение секретным ключом, который обычно хранится и хранится в аппаратном модуле безопасности машины (HSM). Затем транзакция подписывается закрытым ключом и проверяется открытым ключом. Эта пара открытого / закрытого ключей генерируется одним из нескольких надежных криптографических алгоритмов.

Затем транзакция подписывается закрытым ключом и проверяется открытым ключом. Эта пара открытого / закрытого ключей генерируется одним из нескольких надежных криптографических алгоритмов.

Этот процесс обеспечивает гораздо лучшую защиту данных и защиту от хакеров, чем аутентификация на основе пароля, по нескольким причинам:

- Закрытый ключ никогда не покидает клиента. В отличие от паролей, которыми легко поделиться намеренно или непреднамеренно с помощью все более изощренных фишинговых атак.

- Закрытый ключ нельзя украсть в пути, потому что он никогда не передается. В отличие от паролей, которые могут быть украдены при передаче через Интернет, закрытые ключи никогда не передаются.

- Закрытый ключ нельзя украсть из репозитория сервера. Пароли, хранящиеся в репозиториях центрального сервера, могут быть украдены; закрытые ключи известны только устройству пользователя и не хранятся централизованно.

- Пользователям не нужно запоминать пароли или вводить имена пользователей.

Устройство пользователя просто хранит закрытый ключ, который будет представлен при необходимости, что обеспечивает более удобное взаимодействие с пользователем.

Устройство пользователя просто хранит закрытый ключ, который будет представлен при необходимости, что обеспечивает более удобное взаимодействие с пользователем.

Идентификационные данные машин увеличиваются по мере роста числа процессов и устройств, требующих межмашинного взаимодействия. Согласно ежегодному отчету Cisco по Интернету, к 29.3 году во всем мире будет 2023 миллиарда сетевых устройств по сравнению с 18.4 миллиардами подключений в 2018 году. Это более 10 миллиардов новых устройств за пять лет, что более чем в три раза превышает население мира в 2021 году.

В результате на современном предприятии наблюдается беспрецедентный рост числа машинных идентификаторов, необходимых для защиты конфиденциальных данных на глобальном уровне. Что еще более усложняет задачу, продолжающееся сокращение срока службы цифровых сертификатов означает, что ИТ-командам придется чаще менять сертификаты и управлять большим количеством удостоверений за меньшее время, чем когда-либо прежде.

Хотя не существует более сильного и простого в использовании решения для аутентификации и шифрования, чем цифровая идентификация, предоставляемая PKI, проблема для загруженных ИТ-групп состоит в том, что развертывание сертификатов и управление ими вручную отнимает много времени и может привести к ненужному риску. Суть? Ручное управление идентификацией машины не является ни устойчивым, ни масштабируемым.

Независимо от того, развертывает ли предприятие один сертификат SSL для веб-сервера или управляет миллионами сертификатов для всех идентификаторов сетевых устройств, сквозной процесс выпуска, настройки и развертывания сертификата может занять часы. Ручное управление сертификатами также подвергает предприятия значительному риску неожиданного истечения срока действия запущенных сертификатов и уязвимости к пробелам в владении — ошибкам, которые могут привести к сбоям, связанным с сертификатами, критическим сбоям бизнес-систем, а также нарушениям безопасности и атакам.

Заказчики и внутренние пользователи полагаются на то, что критически важные бизнес-системы всегда доступны. Но в последние годы сертификаты с истекшим сроком действия привели к отключению многих громких веб-сайтов и сервисов. Результатом стали миллиарды долларов потерянной выручки, штрафов по контрактам, судебных исков и неисчислимых издержек, связанных с запятнанной репутацией бренда и потерей репутации клиентов.

Но в последние годы сертификаты с истекшим сроком действия привели к отключению многих громких веб-сайтов и сервисов. Результатом стали миллиарды долларов потерянной выручки, штрафов по контрактам, судебных исков и неисчислимых издержек, связанных с запятнанной репутацией бренда и потерей репутации клиентов.

Окупаемость инвестиций в автоматизированное управление идентификацией машин очевидна для ИТ-директоров и организаций гражданского общества.

ИТ-специалисты должны переосмыслить свои стратегии управления жизненным циклом сертификатов. В частности, по мере того, как предприятия все чаще выходят на рынок с услугами, зависящими от быстро меняющейся среды DevOps, организациям требуется автоматизированное решение, обеспечивающее правильную настройку и внедрение сертификатов без вмешательства человека. Автоматизация помогает снизить риски, но также помогает ИТ-отделам контролировать операционные расходы и сокращать время вывода продуктов и услуг на рынок.

В последнее время PKI стала еще более универсальной. Функциональная совместимость, длительное время безотказной работы и управление по-прежнему являются ключевыми преимуществами. Но современные решения PKI также функционально способны улучшить администрирование и управление жизненным циклом сертификатов за счет:

- Автоматизация: Выполнение отдельных задач с минимизацией ручных операций.

- Координация: Использование автоматизации для управления широким портфелем задач.

- Масштабируемость: Управление сертификатами, количество которых исчисляется сотнями, тысячами или даже миллионами.

- Крипто-маневренность: Обновление криптографической стойкости, отзыв и замена сертификатов с повышенным риском на квантово-безопасные сертификаты быстро в ответ на новые или меняющиеся угрозы.

- Видимость: Просмотр статуса сертификата с помощью единого окна во всех сценариях использования.

Учитывая множество разрозненных машин, систем и приложений, использующих цифровые сертификаты, ИТ-команды часто оказываются управляющими отдельными службами автоматизации от многих различных поставщиков. Запуск нескольких платформ автоматизации обычно приводит к снижению эффективности. Единая панель управления сертификатами, которая автоматизирует обнаружение, развертывание и управление жизненным циклом для всех сценариев использования и платформ поставщиков, обеспечивает эффективность, которую обещает автоматизация. И ИТ-группы по-прежнему контролируют определения и правила конфигурации, чтобы этапы автоматизации выполнялись правильно.

Решения для автоматизированного управления сертификатами упрощают и ускоряют разработку и внедрение решений безопасности для многих предприятий, предприятий и промышленных приложений. (Изображение: Sectigo)

Доверенный центр сертификации (CA) предоставляет решения для автоматизации управления цифровой идентификацией, которые позволяют предприятиям быть гибкими, эффективными и полностью контролировать все сертификаты в своих средах, в том числе те, которые проверяют идентификационные данные компьютеров.

Ваш центр сертификации должен поддерживать автоматическую установку, отзыв и продление сертификатов SSL / TLS и других сертификатов с помощью ведущих в отрасли протоколов, API и сторонних интеграций. Наконец, ЦС устраняет проблему ограничения объема сертификатов, которая может возникнуть при использовании альтернатив с открытым исходным кодом.

Об авторе

Тим Каллан, директор по соблюдению нормативных требований Sectigo, крупнейшего в мире коммерческого центра сертификации и лидера в области специализированных автоматизированных решений PKI, соведущий популярного подкаста по PKI и безопасности «Основные причины». Тим имеет более чем 20-летний опыт работы на руководящих должностях в известных поставщиках технологий PKI и цифровых сертификатов, включая VeriSign, Symantec, DigiCert и Comodo CA. Блогер по безопасности с 2006 года, он часто публикует статьи о технологиях. Он выступал на конференциях, включая RSA Security Expo, Search Engine Strategies, ClickZ, а также конференцию и выставку Internet Retailer. Член-основатель CA / Browser Forum, Тим сыграл ключевую роль в создании и развертывании SSL с расширенной проверкой в конце 2000-х годов.

Член-основатель CA / Browser Forum, Тим сыграл ключевую роль в создании и развертывании SSL с расширенной проверкой в конце 2000-х годов.

Статья изначально опубликована в родственном издании EEWeb.

о Sectigo

Безопасность идентификационных данных как услуга от Fujitsu (IDaaS)

Архивное содержание

Примечание: это архивная страница, и ее содержимое, скорее всего, устарело.

Безопасность идентификационных данных как услуга от Fujitsu (IDaaS)

Пользователи имеют десятки, если не сотни имен пользователей и паролей для локальных систем и облачных ресурсов, при этом зачастую они используют различные системы управления идентификационной информацией.

«Безопасность идентификационных данных как услуга» от Fujitsu предоставляет пользователям доступ к системам, приложениям, данным и ресурсам. Она обеспечивает удобный доступ к ресурсам в разнородных ИТ-средах и обеспечивает соответствие всем нормативным требованиям. Благодаря системе «Безопасность идентификационных данных как услуга» от Fujitsu пароли и идентификационные данные вашей организации надежно защищены и доступны для управления.

Благодаря системе «Безопасность идентификационных данных как услуга» от Fujitsu пароли и идентификационные данные вашей организации надежно защищены и доступны для управления.

«Безопасность идентификационных данных как услуга» от Fujitsu обеспечивает комплексное управление идентификационными данными и включает в себя

- Интерфейсы для самостоятельной работы позволяют пользователям создавать, изменять и удалять разрешения, а также управлять ими; процедуры утверждения разрешений реализованы в данной услуге

- Методы проверки подлинности поддерживают различные способы, в том числе с высоким уровнем надежности (например, биометрическая аутентификация и управление доступом)

- Поддержка системы единого входа позволяет упростить повседневную работу пользователей и снизить потребности в администрировании учетных записей

«Безопасность идентификационных данных как услуга» от Fujitsu поддерживает открытые интерфейсы и стандарты; например, единый вход в систему использует стандарты федерации (в том числе язык разметки, предусматривающий защиту данных — SAML, и Web Services Federation — WS-Federation) и обеспечивает высочайший уровень масштабируемости. Это, в частности, позволяет добавлять различные группы пользователей (партнеров или клиентов), поддерживая целую экосистему в масштабах предприятия.

Это, в частности, позволяет добавлять различные группы пользователей (партнеров или клиентов), поддерживая целую экосистему в масштабах предприятия.

Преимущества

- Повышение удовлетворенности пользователей — благодаря системе единого входа, быстрому и удобному входу в различные системы

- Экономия средств — автоматизация процессов и интерфейсы для самостоятельной работы позволяют сократить трудоемкие задачи технической поддержки

- Повышение уровня безопасности благодаря тому, что «Безопасность идентификационных данных как услуга» позволяет внедрить строгие политики защиты информации, а также обеспечивает мониторинг в реальном времени и формирование отчетов о разрешениях и использовании ресурсов

Подробная информация:

Надежные идентификационные данные — секрет повышения рентабельности инвестиций в маркетинг

Опубликовано: 2021-07-06

Это ваше самое лучшее время в году. Суперкубок для вашей отрасли, и вы и ваша команда работаете на полную. Ваше рекламное агентство разработало убийственную кампанию, и вы готовы предоставить ее своим клиентам и потенциальным клиентам, чтобы они вернулись на ваш сайт и совершили покупку.

Ваше рекламное агентство разработало убийственную кампанию, и вы готовы предоставить ее своим клиентам и потенциальным клиентам, чтобы они вернулись на ваш сайт и совершили покупку.

Вы отдаете своей команде все, что в ваших силах, «забери это!» кричать, чтобы дать зеленый свет и устроить шоу на дороге! Пришло время расслабиться и посмотреть, как клиенты толпами прибывают, чтобы купить ваш замечательный продукт, верно? Неправильный.

Подожди. А ты подожди. Почему никто не идет? Вы провели лучшую кампанию, которую когда-либо придумали вы и ваша команда. (Вы даже буквально похлопали друг друга по спине.) Итак, где все? Вы просите свою команду выяснить, что происходит. Они ворочаются, копают. Но тут лампочка гаснет: данные никто не проверял .

Месяц назад у вас был получен список данных из вашей группы по формированию спроса, но ваши данные CRM не обновлялись какое-то время. В результате ваше сообщение было успешно доставлено только 20% из этого списка. Остальные 80% понятия не имеют о вашем последнем и лучшем продукте. И они, возможно, никогда не будут (звучать музыка из фильмов ужасов).

Остальные 80% понятия не имеют о вашем последнем и лучшем продукте. И они, возможно, никогда не будут (звучать музыка из фильмов ужасов).

Но всего этого можно было бы предотвратить, если бы у вас были соответствующие процедуры, обеспечивающие автоматическое получение нужных данных.

Правда о таргетингеКак маркетологи, мы тратим миллионы долларов на то, чтобы привлечь потенциальных клиентов и превратить их в клиентов. Будь то онлайн-маркетинг, прямая рассылка или рассылки по электронной почте, мы постоянно пытаемся охватить нашу целевую аудиторию. И само собой разумеется, что мы не хотим, чтобы эти усилия пропали даром.

Но есть ли у нас правильные шаги для сбора правильных данных об этих желанных людях? И обеспечиваем ли мы актуальность собираемых данных? И что мы будем делать после того, как соберем его? Как мы узнаем, что правильно идентифицировали конкретного человека, о котором идет речь?

Подобные вопросы подчеркивают, почему для нас важно как можно лучше выявлять клиентов и потенциальных клиентов в тот момент, когда они проявляют интерес к нашему продукту, услуге или компании. Невыполнение этого требования не только приведет к потере ресурсов, но также может помешать донести наши сообщения до предполагаемой аудитории.

Невыполнение этого требования не только приведет к потере ресурсов, но также может помешать донести наши сообщения до предполагаемой аудитории.

Настоящий вопрос: почему так сложно идентифицировать клиентов и потенциальных клиентов? Причина в изменении . Ежедневно тысячи людей меняют номера телефонов, почтовые адреса, адреса электронной почты… и даже имена! Чтобы идти в ногу с этими постоянными изменениями, вам нужно убедиться, что у вас есть правильные инструменты для их отслеживания и фиксации, а затем отделить то, что является точным, от того, что нет. Вот почему крайне важно, чтобы ваши данные CRM были самого высокого качества, что означает наличие высококачественных идентификационных данных. Как обеспечить высокое качество идентификационных данных? Вот два шага к этому:

Шаг 1. Определите и подтвердите После сбора идентифицирующих данных необходимо убедиться, что они актуальны и верны. Плохие данные могут заставить вас крутнуть колеса, тратить время и деньги на маркетинг, который никогда не дойдет до предполагаемого получателя. Имя, номер телефона, почтовый адрес, адрес электронной почты — это вся информация, которую вы должны собирать, а затем проверять на подлинность. Это также первый шаг, который поможет вам создать правильный профиль для вашего клиента, чтобы в дальнейшем вы могли доставлять целевые и персонализированные сообщения и предложения. Джимми Смит действительно на переулке Пересмешника, 215? Или он на Третьей улице, 45? Вы должны убедиться, что у вас есть правильные шаги для идентификации и проверки того, где именно он находится, прежде чем вводить эту информацию в свою базу данных. Помните — лучше не иметь данных, чем неверные.

Имя, номер телефона, почтовый адрес, адрес электронной почты — это вся информация, которую вы должны собирать, а затем проверять на подлинность. Это также первый шаг, который поможет вам создать правильный профиль для вашего клиента, чтобы в дальнейшем вы могли доставлять целевые и персонализированные сообщения и предложения. Джимми Смит действительно на переулке Пересмешника, 215? Или он на Третьей улице, 45? Вы должны убедиться, что у вас есть правильные шаги для идентификации и проверки того, где именно он находится, прежде чем вводить эту информацию в свою базу данных. Помните — лучше не иметь данных, чем неверные.

Затем вам необходимо убедиться, что ваша база данных CRM соответствует вашим стандартам и содержит полные записи. Это означает, что вам нужно очистить и добавить: очистить плохие данные и заменить их правильной информацией. Это включает добавление в вашу базу данных дополнительной информации, которой у вас, возможно, не было раньше. Например, у вас мог быть адрес Мэри Джонсон, но до сих пор не было ее номера телефона.

Например, у вас мог быть адрес Мэри Джонсон, но до сих пор не было ее номера телефона.

Работа с информационно-аналитической компанией, такой как Neustar, может помочь вам интегрировать надежные решения в вашу CRM-систему, чтобы обеспечить высочайшее качество ваших данных. Сбор информации — это половина дела. Важно то, что вы делаете с этой информацией. Независимо от того, проверяете ли вы его достоверность и полноту или добавляете дополнительные данные, вам нужен партнер, который сможет гарантировать достоверность ваших данных.

Чтобы проиллюстрировать это, давайте рассмотрим пример. Допустим, вы недавно переехали в Нью-Йорк из Вирджинии и звоните местному провайдеру кабельного телевидения, чтобы настроить ТВ-сервис в своем новом доме. Поскольку вы звоните с мобильного телефона, номер, полученный оператором кабельного телевидения, имеет код города Вирджиния. Естественно, неосведомленный представитель службы поддержки клиентов будет застигнут врасплох, увидев это число.

Но с помощью мощного решения, которое может идентифицировать вас во время вашего звонка, представитель сервисной службы может проверить и сопоставить эту информацию с вами, как только вы войдете в очередь. Решение также предоставит любую другую доступную и текущую информацию, которая может быть связана с вами по вашему номеру телефона. Фактически, представитель службы мгновенно узнает, что, хотя ваш звонок поступил с номера Вирджинии, вы недавно переехали в Нью-Йорк, потому что ваш новый адрес теперь связан с этим номером телефона.

Это всего лишь один пример различных повседневных ситуаций из реальной жизни, когда данные влияют на то, как вы общаетесь. Независимо от того, отправляете ли вы электронное письмо, прямую рассылку или кто-то посещает ваш веб-сайт, ваше сообщение достигнет предполагаемого получателя, только если вы знаете личность этого лица. Ключ, который объединяет все это, — наличие правильных, полных и актуальных идентификационных данных — достоверных данных.

Поиск решения для увеличения ваших данных, которое интегрируется с вашей платформой автоматизации маркетинга, может значительно упростить получение достоверных данных. Инструмент обработки данных, который интегрируется в вашу маркетинговую деятельность, поможет улучшить управление данными о потенциальных клиентах, очищая данные о клиентах и потенциальных клиентах в режиме реального времени, проверяя контактную информацию и оценивая данные потенциальных клиентов. И с этим вы соединитесь с гораздо большим количеством потенциальных клиентов, которых вы приводите к своей двери через все свои маркетинговые усилия.

Планируя следующую кампанию, отойдите на шаг от креатива. Подумайте о данных. Подумайте, насколько лучше могла бы работать ваша кампания, если бы ваши данные были как можно лучше. Потому что тогда вы будете знать, что ваше сообщение будет получено … и такое заверение бесценно!

Что такое деидентификация данных и почему это важно?

Деидентификация данных означает разрыв связи между данными и лицом, с которым данные изначально связаны. По сути, это требует удаления или преобразования личных идентификаторов. После удаления или преобразования личных идентификаторов с помощью процесса деидентификации данных намного проще повторно использовать и передавать данные третьим лицам.

По сути, это требует удаления или преобразования личных идентификаторов. После удаления или преобразования личных идентификаторов с помощью процесса деидентификации данных намного проще повторно использовать и передавать данные третьим лицам.

Деидентификация данных прямо регулируется HIPAA, поэтому большинство людей связывают процесс деидентификации данных с медицинскими данными.Однако деидентификация данных также важна для предприятий или агентств, которые хотят или нуждаются в маскировке личности в рамках других структур, таких как CCPA и CPRA или даже GDPR.

HIPAA называет два разных метода обезличивания данных: Safe Harbor и Expert Determination.

Safe HarborМетод деидентификации Safe Harbor требует удаления 18 типов идентификаторов, подобных перечисленным ниже, чтобы остаточная информация не могла быть использована для идентификации:

- Имена

- Даты, кроме года

- Номера телефонов

- Географические данные

- Номера факсов

- Номера социального страхования

- Адреса электронной почты

- Номера медицинских карт

- Номера счетов

- Номера получателей плана медицинского обслуживания

- Номера сертификатов / лицензий

- Идентификаторы и серийные номера автомобилей, включая номерные знаки

- Интернет-адреса

- Идентификаторы и серийные номера устройств

- Адреса интернет-протокола

- Фотографии анфас и сопоставимые изображения

- Биометрические идентификаторы

- Любой уникальный идентификационный номер, характеристика или код

Любой из этих идентификаторов может классифицировать информацию о здоровье как защищенную информацию о здоровье (PHI), что ограничивает использование и раскрытие. Инструменты деидентификации данных с обнаружением конфиденциальных данных могут обнаруживать и маскировать такую информацию.

Инструменты деидентификации данных с обнаружением конфиденциальных данных могут обнаруживать и маскировать такую информацию.

Метод Safe Harbor, который обычно хвалят за его простоту и низкую стоимость, не очень хорошо адаптирован для всех случаев использования: он может быть либо чрезмерно ограничительным, оставляя слишком мало полезности в данных, либо чрезмерно разрешительным, оставляя слишком много косвенных идентификаторов. в ясном виде.

Заключение экспертаЭкспертное определение предполагает применение статистических и научных принципов к данным для достижения очень небольшого риска повторной идентификации.Этот метод позволяет адаптировать процесс деидентификации к конкретному варианту использования, а также максимизировать полезность; поэтому его хвалят за его гибкость.

Экспертное определение иногда считается слишком дорогостоящим в использовании, поскольку оно требует привлечения эксперта по статистике, получение которого может быть дорогостоящим. Однако метод экспертного определения позволяет использовать количественные методы для снижения риска повторной идентификации, что открывает возможности для использования обобщения и автоматизации.

Однако метод экспертного определения позволяет использовать количественные методы для снижения риска повторной идентификации, что открывает возможности для использования обобщения и автоматизации.

HIPAA также позволяет выпускать ограниченные наборы данных для исследований, общественного здравоохранения или медицинских операций. Персональные идентификаторы удаляются из этих наборов данных, за исключением даты рождения, даты смерти, возраста, местоположения и дат лечения и выписки. Поскольку ограниченные наборы данных все же содержат некоторую идентифицирующую информацию, они остаются защищенными как PHI в соответствии с HIPAA.

Какова ценность обезличенной информации?Деидентификация данных дает несколько преимуществ:

- Поскольку он больше не считается идентифицирующим, от вас может не потребоваться сообщать о нарушениях или утечках данных.Это может ограничить вашу подверженность риску и защитить людей.

- Деидентификация данных облегчает повторное использование и упрощает передачу третьим сторонам, например, посредством безопасного лицензирования данных. Другим сценарием может быть фармацевтическая компания, которая лицензирует обезличенные данные о пациентах в соответствии с HIPAA для анализа тенденций и схем назначения, которые помогают проверить эффективность и определить рыночные возможности. Деидентификационные данные также могут позволить исследователям предоставлять предупреждения о вреде для здоровья, не раскрывая PHI.Анализируя обезличенные данные в совокупности, исследователи и должностные лица могут выявить тенденции и потенциальные красные флажки и предпринять необходимые шаги для снижения рисков для широкой общественности.

Важно отметить, что деидентификация не является гарантией того, что данные обрабатываются справедливо и этично; оценка воздействия обработки необходима для достижения этой цели.

Деидентификация данных оказалась особенно ценной в области медицины, и она лежит в основе исследований, которые привели к прорывам и открытиям, улучшающим уход за пациентами. Kaiser Permanente, например, использует обезличенные данные в партнерстве с Samsung для улучшения удаленного мониторинга пациентов с кардиологической реабилитацией. Первые результаты показывают значительно более низкие показатели повторной госпитализации при использовании программы на основе умных часов, чем традиционные схемы реабилитации.

Kaiser Permanente, например, использует обезличенные данные в партнерстве с Samsung для улучшения удаленного мониторинга пациентов с кардиологической реабилитацией. Первые результаты показывают значительно более низкие показатели повторной госпитализации при использовании программы на основе умных часов, чем традиционные схемы реабилитации.

Инновационные партнерства, использующие обезличенные данные, также могут способствовать достижению других успехов в медицинских исследованиях. По оценкам McKinsey, искусственный интеллект и машинное обучение с использованием медицинских карт могут сэкономить медицинской промышленности США 100 миллиардов долларов ежегодно за счет повышения эффективности исследований и клинических испытаний.

Как деидентифицировать данныеДеидентификация данных обычно выполняется в два этапа.

Первый шаг состоит из классификации и маркировки прямых и косвенных идентификаторов. Идентификаторы, уникальные для одного человека, такие как номера социального страхования, номера паспортов и идентификационные номера налогоплательщиков, известны как «прямые идентификаторы». Остальные типы идентификаторов известны как «косвенные идентификаторы» и обычно состоят из личных атрибутов, которые не являются уникальными для конкретного человека сами по себе.Примеры косвенных идентификаторов включают рост, этническую принадлежность, цвет волос и т. Д. Хотя косвенные идентификаторы не являются уникальными по отдельности, они могут использоваться в комбинации для выделения отдельных записей.

Остальные типы идентификаторов известны как «косвенные идентификаторы» и обычно состоят из личных атрибутов, которые не являются уникальными для конкретного человека сами по себе.Примеры косвенных идентификаторов включают рост, этническую принадлежность, цвет волос и т. Д. Хотя косвенные идентификаторы не являются уникальными по отдельности, они могут использоваться в комбинации для выделения отдельных записей.

После проверки классификаторов данных и представления того, что находится в источниках данных, можно автоматизировать процесс маркировки. Это делает процесс деидентификации намного более эффективным для групп данных.

Затем данные можно деидентифицировать с помощью комбинации различных методов и средств управления.Эти технические и организационные меры влияют как на внешний вид данных, так и на их среду, в том числе на то, кто может получить доступ к данным и для каких целей, среди прочих непредвиденных обстоятельств. Псевдонимизация — один из основных методов, используемых группами разработки и эксплуатации для маскировки данных перед их деидентификацией.

Псевдонимизация, несмотря на то, что является очень полезным методом безопасности, обычно не обеспечивает деидентификации сама по себе. Частично это связано с тем, что псевдонимизация обычно определяется как маскирование прямых идентификаторов, поэтому косвенные идентификаторы не обязательно принимаются во внимание.

Псевдонимизация может преобразовывать прямые идентификаторы с помощью различных методов маскирования, хотя некоторые из них сильнее других. Например, соленые хэши предлагают формальную гарантию того, что скрытые значения не могут быть разумно связаны с индивидуально идентифицируемой информацией без знания соли или случайных входных данных. Недавние законы о конфиденциальности и защите данных требуют, чтобы эти случайные данные хранились отдельно от псевдонимизированных данных с помощью технических и организационных мер, что делает соленые хэши одним из наиболее сильных методов маскировки.

С другой стороны, метод HIPAA Safe Harbor направлен на удаление как прямых, так и косвенных идентификаторов. Однако его фиксированный список косвенных идентификаторов работает не во всех случаях использования и не обязательно обеспечивает очень небольшой риск повторной идентификации, как это делает экспертное определение. Это особенно верно, когда в источнике данных присутствуют определенные типы косвенных идентификаторов, таких как пол или этническая принадлежность.

Однако его фиксированный список косвенных идентификаторов работает не во всех случаях использования и не обязательно обеспечивает очень небольшой риск повторной идентификации, как это делает экспертное определение. Это особенно верно, когда в источнике данных присутствуют определенные типы косвенных идентификаторов, таких как пол или этническая принадлежность.

Инструменты динамического маскирования данных, такие как Immuta, упрощают процесс маскирования идентификаторов с помощью хеширования, регулярного выражения, округления, условного маскирования и замены нулем или константами.Маскирование с сохранением формата поддерживает длину и тип значения, что позволяет получить большую полезность. Также можно разрешить пользователям данных отправлять запросы на разоблачение очень чувствительных значений атрибутов.

После того, как прямые идентификаторы замаскированы, инженерные и операционные группы могут применять методы деидентификации.

Методы деидентификации Существует два основных метода деидентификации: обобщение и рандомизация.

K-анонимизация — это метод обобщения данных, который реализуется после того, как прямые идентификаторы были замаскированы. Процесс k-анонимизации снижает риски повторной идентификации, скрывая людей в группах и подавляя косвенные идентификаторы для групп меньше заранее определенного числа, k . Это направлено на смягчение атак на идентификацию и реляционный логический вывод. Этот метод деидентификации может помочь уменьшить количество отредактированных данных в наборах данных, что помогает повысить его полезность без ущерба для конфиденциальности данных.

Immuta позволяет группам данных применять динамическую k-анонимизацию во время запроса из любой базы данных вашей организации, что позволяет безопасно и беспрепятственно подготовить конфиденциальные данные для использования — без проблем с законом и конфиденциальностью или копий данных, подверженных риску.

В некоторых наборах данных, даже когда прямые идентификаторы замаскированы, можно определить личность пациента из другой доступной информации с данными. Например, известное исследование показало, что 87% населения США можно идентифицировать с помощью только трех косвенных идентификаторов: пола, даты рождения и почтового индекса.Обобщение, или k-анонимизация, может снизить этот риск повторной идентификации, гарантируя, что люди в одной когорте используют одни и те же косвенные идентификаторы.

Например, известное исследование показало, что 87% населения США можно идентифицировать с помощью только трех косвенных идентификаторов: пола, даты рождения и почтового индекса.Обобщение, или k-анонимизация, может снизить этот риск повторной идентификации, гарантируя, что люди в одной когорте используют одни и те же косвенные идентификаторы.

Эксперты предупреждают, что в сегодняшнем меняющемся ландшафте данных единичные подходы не могут гарантировать защиту от повторной идентификации, особенно в сфере здравоохранения. K-анонимизация лучше всего работает в сочетании с контролем доступа на основе атрибутов и мониторингом использования данных в реальном времени, а также с рандомизацией для защиты конфиденциальных атрибутов.

Рандомизация (дифференциальная конфиденциальность и рандомизированный ответ)Дифференциальная конфиденциальность — это метод рандомизации, который реализуется после того, как прямые идентификаторы замаскированы. Есть два подхода к дифференцированной конфиденциальности: локальный и глобальный.

Локальная дифференциальная конфиденциальность — это метод рандомизации данных, который обычно применяется к чувствительным атрибутам и предлагает математическую гарантию против атак на основе вывода на основе атрибутов. Это достигается путем рандомизации значений атрибутов таким образом, чтобы ограничить объем личной информации, выводимой злоумышленником, при сохранении некоторой аналитической полезности, поскольку сбор слишком большого количества информации о конкретной записи может подорвать конфиденциальность.Таким образом, лица, данные которых включены в запрашиваемый набор данных, могут отрицать определенные атрибуты, прикрепленные к их записям. Технологические компании, такие как Google и Apple, которые собирают широкий спектр и огромное количество личных данных, приняли локальную дифференцированную конфиденциальность.

Глобальная дифференциальная конфиденциальность — это метод рандомизации совокупных данных. Этот подход ограничивает пользователей данных формулировать только агрегированные запросы (например, количество, среднее, максимальное, минимальное и т. Д.) И предлагает математическую гарантию против атак на основе идентификационных данных, атрибутов, участия и реляционных выводов.Таким образом, лица, данные которых включены в запрашиваемый набор данных, могут отрицать свое участие в наборе данных в целом. Бюро переписи населения США, например, использует глобальную дифференциальную конфиденциальность, поскольку одного агрегирования недостаточно для сохранения конфиденциальности.

С помощью инструментов динамического маскирования данных, таких как Immuta, группы разработки данных и DataOps могут автоматизировать как рандомизированный ответ, так и дифференциальную конфиденциальность. Рандомизированный ответ помогает достичь локальной дифференциальной конфиденциальности для определенных столбцов, требующих высокого уровня защиты, в то время как глобальная дифференциальная конфиденциальность позволяет вычислять совокупную статистику с сохранением конфиденциальности.

Считаются ли обезличенные данные PHI?До тех пор, пока соблюдаются надлежащие процессы деидентификации и на практике создается контрольный журнал данных, после деидентификации данные больше не считаются PHI в соответствии с HIPAA.

По этой причине деидентификация данных имеет решающее значение, когда речь идет о чрезвычайных ситуациях в области общественного здравоохранения — в то время как потребность в данных в реальном времени имеет важное значение, также как и гарантия конфиденциальности, конфиденциальности и соответствия. Деидентификация данных позволяет распространять важную информацию о здоровье без ущерба для конфиденциальности или конфиденциальности.

Снижение затрат на соответствиеЧтобы рассмотреть важность деидентификации данных в общественном здравоохранении в контексте, мы можем рассмотреть Центр новых данных. Созданный в результате пандемии Covid-19 с целью расширения возможностей исследователей для анализа данных общественного здравоохранения для использования правительствами, политиками и учеными, Центр использовал динамическое маскирование данных и k-анонимизацию Immuta для удовлетворения своей острой потребности в понимании.

Благодаря автоматизации ручных, обременительных и подверженных ошибкам процессов управления доступом к данным Центр новых данных смог сэкономить более 1 миллиона долларов на ежегодных затратах на разработку данных.Инженеры по обработке данных и архитекторы сократили как количество политик управления доступом, так и время доступа к данным, сделав процесс более продуктивным и эффективным.

СпособностьImmuta автоматически применять политики для HIPAA Safe Harbor или Expert Determination при чтении означает, что группы инженерии данных и DataOps могут избежать копирования данных, а идентификаторы в наборе данных остаются в базе данных для тех, у кого есть авторизованный доступ и они нуждаются. В этой статье показано, как автоматические политики и аудит метода Safe Harbor компании Immuta можно использовать для деидентификации хранилища наборов данных в Amazon RDS для PostgreSQL.

Деидентификация данных в масштабеАвтоматизация данных позволяет очищать обширные наборы данных в любом масштабе, но это следует делать только при наличии правильных политик. Правила должны учитывать, кто будет использовать данные, для каких целей они будут использоваться и когда они будут использоваться. Динамический подход Immuta к автоматизированному управлению данными решает эту проблему с помощью контроля доступа на основе атрибутов и целевых ограничений, которые применяются во время запроса и поэтому легко масштабируются.Команды управления данными могут создавать управляемые правила на основе использования данных.

В зависимости от варианта использования доступ и мониторинг могут быть увеличены или уменьшены, чтобы вы могли легко настраивать и контекстуализировать правила.

Снижение зависимости от старых данныхДля Cognoa, компании, занимающейся цифровым поведенческим здоровьем, Immuta изначально и динамически применяет целевые ограничения к данным, а также применяет ограничения доступа и политики в режиме реального времени в зависимости от потребностей пользователей данных. Это позволяет нескольким сторонам просматривать один и тот же набор данных, блокируя доступ к неавторизованным частям данных для индивидуального использования.

На практике возможности динамического маскирования данных Immuta исключили использование моментальных снимков данных, которым могло быть несколько месяцев, и которые приходилось очищать и импортировать в отдельную базу данных. Immuta делает эти снимки, чтобы отслеживать данные и то, как они менялись с течением времени, включая влияние изменений политики на результаты. Теперь, когда пользователи данных Cognoa выполняют запрос, они взаимодействуют с текущими данными и уверены, что они соответствуют стандартам соответствия, а также предоставляется полный контрольный журнал данных для документирования соответствия.

Благодаря автоматическому мониторингу, регистрации и предоставлению отчетов по каждому действию на вашей платформе данных, Immuta показывает вам доступ к данным, изменения политики, цели использования данных и точные запросы в режиме реального времени. Эти отчеты и журналы аудита помогают обеспечить прозрачность для групп разработки данных и соблюдения нормативных требований.

Преобразуйте способы управления конфиденциальными данными и обмена имиДеидентификация и псевдонимизация данных не должны быть сложными или трудными для реализации и мониторинга.Инструменты управления автоматическим доступом к данным, такие как Immuta, оптимизируют то, что раньше занимало много времени и подвержено риску, подходы к защите данных, позволяя группам данных быть более эффективными и извлекать больше пользы из своих данных. Помимо деидентификации, Immuta предлагает широкий набор инструментов безопасности и конфиденциальности данных, которые можно масштабировать на облачные платформы данных, в том числе:

Запросите демонстрацию, чтобы узнать, как Immuta может изменить способ деидентификации, управления и совместного использования ваших данных — даже самых конфиденциальных данных.

5 фактов о деидентификации данных и лучшие методы

Что такое деидентификация данных?

Деидентификация данных — это процесс удаления данных, позволяющих установить личность (PII) из любых документов или других носителей, которые также содержат Защищенную медицинскую информацию (PHI) этого человека. Деидентификация — это самый быстрый и простой способ обеспечить соответствие и безопасность идентификации в отношении методов коммуникации, к которым может получить доступ публика или посторонние.

Самым большим преимуществом является то, что обезличенные данные могут храниться (PHI с удаленной PII) в любой системе; правила и код, связанный с этими данными, не обязательно должны соответствовать HIPAA.

И в эпоху, когда все хранятся в сети, деидентификация данных становится все более важной.

Но что вам нужно знать о деидентификации данных? Как вы на самом деле деидентифицируете данные?

Вот 5 важных фактов о деидентификации данных, которые нужно знать:

# 1 — Требуется в соответствии со стандартами деидентификации HIPAA для медицинской информации

Закон о переносимости и подотчетности в медицинском страховании от 1996 г. (HIPAA) Правило о конфиденциальности требует от организаций деидентификации своих данных, чтобы они оставались в соответствии с законом.

HIPAA описывает два конкретных метода, которые удовлетворяют стандарту деидентификации информации о здоровье, включая экспертное определение и Safe Harbor.

Вот почему многие медицинские организации вкладывают много времени и денег в деидентификацию данных.

Однако, как вы узнаете ниже, эта возможность полезна не только для получения медицинской информации.

# 2 — Деидентификация данных полезна не только для личных данных

Когда вы думаете об деидентификации данных, вы, вероятно, думаете о личных записях: чьи-то данные отделены от других данных, обычно защищенной медицинской информации.Это предотвращает их личную идентификацию.

Так обстоит дело с лотом процессов деидентификации данных. Однако это не относится к всем из них.

По правде говоря, деидентификация данных может быть полезна не только для личных данных, включая некоторые из следующих обстоятельств:

- Компании, участвующие в статистических обследованиях (например, отраслевых обследованиях), могут пожелать обезличить свои данные

- Горнодобывающие компании могут пожелать не определять пространственное расположение месторождений полезных ископаемых

- Агентства по охране окружающей среды могут захотеть обезличить данные, связанные с исчезающими видами

Есть бесчисленное множество других примеров, когда обезличенные данные могут быть полезны.

Короче говоря, это ценный способ защитить больше, чем просто отдельных пациентов — его можно использовать в различных отраслях для получения различных преимуществ.

# 3 — Как деидентифицировать данные из набора данных

Вы знаете, почему так важна деидентификация данных. Но как на самом деле деидентифицировать данные?

- Обычно он включает использование интеллектуального программного обеспечения для удаления идентификаторов, имен, адресов, пола, даты рождения и другой идентифицирующей информации из наборов данных.

- Иногда эти данные полностью удаляются. В других случаях данные закодированы или зашифрованы. Некоторые службы деидентификации также изменяют значения данных или объединяют данные, чтобы удалить личное соединение.

- Но что, если вы захотите повторно использовать эти данные в будущем — например, для включения в будущее исследование? Вот где деидентификация данных может оказаться сложной задачей.

- В этой ситуации исследователям необходимо пройти через минное поле законодательства, политики и этических принципов, чтобы убедиться, что они все делают правильно.

№ 4 — Заключение эксперта HIPAA в сравнении с методом безопасной гавани: что должно использовать застрахованное лицо?

Выше мы упоминали, что HIPAA требует одного из двух способов деидентификации данных для выполняемой организации (поставщика медицинских услуг, информационного центра здравоохранения или плана медицинского страхования), включая экспертное определение и безопасную гавань.

Определение эксперта предполагает применение статистических или научных принципов к данным. В конечном итоге это приводит к очень небольшому риску того, что предполагаемый получатель сможет идентифицировать человека.

Safe Harbor , с другой стороны, требует удаления 18 типов идентификаторов (как и все географические подразделения ниже уровня штата). Благодаря Safe Harbor остаточная информация не может быть использована для идентификации личности.

№ 5 — Лучшее решение: как деидентифицировать ваши данные и устранить риски идентификации

BIS предлагает решение под названием Grooper, которое может помочь таким компаниям, как ваша, обезличить информацию и данные.

Эта технология особенно полезна для медицинских информационных компаний (соответствие HIPAA), колледжей и университетов (соответствие FERPA), финансовых учреждений (стандарты PCI) и государственных / государственных архивов (SSN).

Grooper — это платформа обработки информации, которая предлагает следующие преимущества деидентификации для вашего бизнеса:

- Улучшает рабочий процесс

- Экономит время

- Экономия денег

- Технологии реинжиниринга

Grooper имеет те же функции, что и унаследованные платформы ввода документов, но с новыми функциями, которые делают его еще более полезным.

Устранение рисков идентификации — узнайте больше о Grooper или свяжитесь с нами, чтобы узнать обо всех способах защиты ваших данных.

Руководство по деидентификации или анонимизации данных

Последнее обновление: июль 2015 г.

ПРИМЕЧАНИЕ. Для целей этого документа, несмотря на небольшие различия в их определениях, термины «деидентификация» и «анонимизация» будут считаться синонимами. Эти термины относятся к ситуациям, когда личная информация удаляется из наборов данных в целях защиты частной жизни человека.«Санитарная обработка» считается термином утилизации носителей и относится к удалению данных с устройств хранения мультимедиа. Более подробную информацию о дезинфекции можно найти в Руководстве по дезинфекции Руководства по дезинфекции информационных носителей .

Оглавление

Цель

Определения

Обзор

Проблемы

Рекомендации

Первые шаги

Ресурсы

Цель

В этом документе представлены определения высокого уровня, ключевые проблемы и риски, рекомендации, важные первые шаги и ресурсы для реализации и использование обезличенных или анонимных данных.Он не содержит конкретных технических методов для деидентификации определенных наборов данных. Документ написан специально для высших учебных заведений; однако эти проблемы высокого уровня, вероятно, являются общими для большинства организаций, пытающихся деидентифицировать данные.

Определения

Определения, касающиеся таких понятий, как «деидентификация», «анонимизация» и «санитарная обработка», имеют множество нюансов и зависят от контекста. Высшим учебным заведениям рекомендуется определять эти концепции применительно к местной институциональной политике, процессам и процедурам, чтобы избежать путаницы в отношении схожих терминов.Приведенные ниже определения предоставляют информацию о том, как термины могут использоваться в разных контекстах.

Эти определения частично основаны на глоссарии терминов конфиденциальности IAPP.

- Анонимизация : действие по окончательному и полному удалению личных идентификаторов из данных, например преобразование личной информации в агрегированные данные. Анонимизированные данные — это данные, которые больше не могут быть связаны с физическим лицом. После того, как из этих данных будут удалены элементы, идентифицирующие личность, эти элементы никогда не могут быть повторно связаны с данными или лежащим в основе человеком.

- Обработчик данных : Иногда также называется «обработчиком данных». Это лицо, которое обрабатывает, обрабатывает или иным образом использует данные в учреждении. Что касается деидентификации данных, это человек, который берет исходные данные и выполняет работу по деидентификации.

- Субъект данных : Термин, используемый для описания лица, которое является субъектом записи данных.

- Деидентификация : Без ссылки на медицинскую информацию деидентификация включает удаление идентифицирующей личности информации в целях защиты личной жизни.В некоторых определениях обезличенные данные не обязательно могут быть анонимными (как мы определили этот термин в этом документе). Это может означать, что личную информацию можно будет повторно связать с данными в более позднее время. В таких случаях анонимные данные представляют собой конкретное подмножество обезличенных данных. В этом документе термины «обезличенный» и «анонимный» будут считаться синонимами.

Этот термин также понимается как концепция медицинской информации, поскольку он относится к Правилу конфиденциальности Закона о переносимости и подотчетности медицинского страхования (HIPAA).Данные считаются деидентифицированными в соответствии с Правилом конфиденциальности, когда несколько указанных элементов данных удаляются. (45 C.F.R. §§ 164.502 (d) (2), 164.514 (a) и (b)). Деидентифицированные данные не регулируются HIPAA и могут быть переданы без ограничений. Эта концепция отличается от концепции «ограниченного набора данных» HIPAA. «Ограниченный набор данных», напротив, лишен многих категорий идентифицирующей информации, но сохраняет информацию, часто необходимую для общественного здравоохранения и исследований (например, даты рождения, даты лечения и некоторые географические данные).Организации, на которые распространяется действие HIPAA, могут делиться ограниченным набором данных для целей исследований, общественного здравоохранения и медицинских операций, разрешенных Правилом конфиденциальности, при условии, что все получатели связаны соглашением об использовании данных с отправителем данных. (45 C.F.R. § 164.514 (e).) - Санитарная обработка : в целом относится к процессу удаления информации с носителя, при котором восстановление данных невозможно. См. Руководство по дезинфекции информационных носителей. «Санитарная обработка данных» также может относиться к процессу сокрытия конфиденциальной информации в ресурсах информационных технологий путем перезаписи ее реалистичными, но ложными данными. В этом документе «санитарная обработка» считается термином утилизации носителя.

Начало страницы

Обзор

Собирать и хранить информацию о людях, их действиях и привычках стало проще, чем когда-либо прежде. Достижения в области информационных технологий делают хранение, каталогизацию и использование такой информации тривиальным делом. Многие образовательные учреждения хранят как бумажные, так и электронные данные о физических лицах либо путем прямого сбора таких данных для организационных целей, либо путем хранения данных в результате предоставления услуг физическим лицам.Из соображений конфиденциальности часто такие данные необходимо деидентифицировать или обезличить, прежде чем они будут использоваться или изучены.

У учебных заведений может быть ряд причин для использования обезличенных данных для деловых, академических или операционных функций. Например, данные могут быть доступны для использования в учреждениях без указания соответствующих субъектов данных, в исследовательских целях, в исследованиях институциональной эффективности, в исследованиях эффективности и операционных исследований, в проверках безопасности информационных технологий и в операционных обзорах, а также в целях общественного здравоохранения.

Другое использование обезличенных данных может потребовать возможности сохранения уникальных идентификаторов отдельных лиц в наборе данных без установления фактической личности этих лиц. Например, исследователю может потребоваться знать, что все определенные действия были предприняты одним и тем же человеком, чтобы сделать выводы о том, как люди используют данные или услугу. Дизайнер веб-сайта может захотеть определить, как долго люди остаются на сайте или как люди проходят по сайту, чтобы найти искомую информацию.Среды разработки, тестирования и обучения систем могут потребовать использования данных, имитирующих реальные производственные данные, но не состоящих на самом деле из реальных элементов данных, таких как номера социального страхования. В таких случаях процессы деидентификации усложняются необходимостью замены уникальных идентификаторов, таких как номера социального страхования или IP-адреса, альтернативными уникальными идентификаторами, которые нельзя использовать для идентификации настоящего человека.